- I – IDS, IPS, DLP… traitent des données relatives à des infractions pénales

- II – Le traitement de données relatives à des infractions doit être préalablement autorisé par la CNIL

- III – Les raisons de ce régime contraignant : l’exception censurée par le Conseil constitutionnel

- IV – Les conséquences de l’absence d’autorisation

- Conclusion : comment gérer la situation

Déjà conscient de la nécessité d’imposer une protection minimale, le législateur a imposé une obligation de sécurité (très détaillée dans la formation RGPD) au responsable du traitement de données personnelles. La loi informatique et libertés lui oblige, en effet, de mettre en place toutes les précautions utiles afin de protéger son traitement. En vertu de cette obligation, et pour assurer la préservation de leurs biens informatiques, les organisations mettent souvent en oeuvre des systèmes de détection et de prévention contre les intrusions (IDS, IPS, DLP, WAF, etc.).

Du point de vue juridique, les obligations liées à leur exploitation sont de deux ordres au moins : celles spécifiques au droit du travail (pouvoir de contrôle de l’employeur sur l’activité des salariés, devoir de loyauté, information, proportionnalité…), qui sont en général assez bien respectées, et celles relatives à la loi informatique et libertés.

La majorité de ces systèmes sont exploités dans l’illégalité aujourd’hui

Pour ces dernières, dans la pratique aujourd’hui, la majorité des responsables des traitements de données personnelles répondent par une déclaration à la CNIL (qui clôture le processus de mise en conformité du traitement). C’est pourtant une erreur car ces outils ne doivent pas faire l’objet d’une déclaration simple, mais d’une autorisation de la Commission. A défaut ils sont exploités dans l’illégalité.

I – IDS, IPS, DLP… traitent des données relatives à des infractions pénales

Pour comprendre le problème juridique posé, il faut revenir sur la finalité du traitement de données personnelles réalisé par ces outils : leur objectif est de prévenir et d’assurer la traçabilité des infractions informatiques réalisées sur un système informatique donné.

Les IDS/IPS traitent des données relatives qui permettent de déterminer l’existence d’infractions pénales

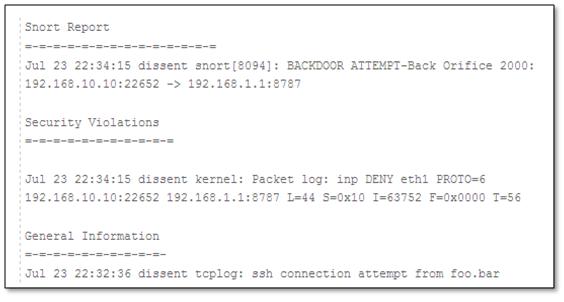

Dans les faits, ces systèmes vont donc traiter des données relatives à des infractions pénales, puisqu’ils vont tracer et conserver le détail des atteintes aux systèmes d’information – et que la majorité du temps ces atteintes sont sanctionnées par des infractions. Soyons concret et prenons un exemple de logs tirés de Snort pour illustrer notre propos :

Alors, qu’observe-t-on ? En l’occurrence (ligne 1) on observe qu’une personne a tenté d’utiliser une backdoor (Back Orifice), le 23 Juillet à 22h34, pour pénétrer le système visé. On rappelle que la loi informatique et libertés ici s’applique bien, puisque le traitement réalisé est un traitement de données personnelles ; en témoigne l’adresse IP de l’ordinateur par lequel l’auteur de la tentative d’accès frauduleux est passé (qui, ici pour l’exemple, est situé sur un réseau local, mais qui, dans la vie réelle, serait une adresse IP routable sur Internet). Grâce à ces logs, on dispose donc des traces précises permettant de déterminer qu’une personne a bien tenté de réaliser un accès frauduleux, infraction sanctionnée par l’article 323-7 du Code pénal.

II – Le traitement de données relatives à des infractions doit être préalablement autorisé par la CNIL

C’est précisément là que, juridiquement, les choses commencent à poser problème, car la loi informatique et libertés a adopté un régime très strict concernant le traitement de données personnelles relatives à des infractions.

La loi informatique et liberté adopte un régime très contraignant pour le traitement de données relatives à des infractions

En effet, à l’exception d’une série d’acteurs spécifiques (l’Etat, les auxiliaires de justice…), l’article 9 interdit purement et simplement le traitement de « données à caractère personnel relatives aux infractions » ; l’idée derrière cette prohibition est d’éviter la possibilité de constituer des casiers judiciaires privés. La seule dérogation pour pouvoir traiter ce type de données est d’obtenir l’autorisation de la CNIL, délivrée en vertu de l’article 25 de la loi.

III – Les raisons de ce régime contraignant : l’exception censurée par le Conseil constitutionnel

Il y a tout de même une explication à ce désordre car, à l’origine, la loi prévoyait une exception à cette prohibition et en particulier pour les personnes morales victimes d’infractions pénales, pour les besoins de la prévention contre la fraude.

A l’origine une exception dans la loi permettait de traiter des données aux fins de prévention contre la fraude

Cette exception aurait été presque parfaitement adaptée à la question des IDS/IPS, puisqu’elle visait :

« les personnes morales victimes d’infractions ou agissant pour le compte desdites victimes pour les stricts besoins de la prévention et de la lutte contre la fraude, ainsi que la réparation du préjudice subi ».

IV – Les conséquences de l’absence d’autorisation

En pratique, deux conséquences assez fâcheuses vont découler de l’absence d’autorisation.

Le responsable risque de commettre une infraction pénale et sera sérieusement mis en difficulté pour exploiter légalement les données collectées

La première la plus immédiate est que le fait de ne pas avoir demandé l’autorisation d’exploitation est constitutif d’une infraction pénale. C’est un peu un comble puisque les IDS ont pour vertu première d’assurer la protection des données personnelles traitées !  Mais la loi est la loi, et pour l’instant les risques liés à ses malfaçons – c’est-à-dire l’absence d’exception permettant de simplifier ce régime juridique – pèsent sur les responsables de traitements. Ainsi, d’un point de vue légal, tant pis si celui-ci a oublié qu’il devait demander une autorisation, sa responsabilité est engagée, et à double titre en fait. D’abord par l’art. 226-19 du Code pénal qui dispose :

Mais la loi est la loi, et pour l’instant les risques liés à ses malfaçons – c’est-à-dire l’absence d’exception permettant de simplifier ce régime juridique – pèsent sur les responsables de traitements. Ainsi, d’un point de vue légal, tant pis si celui-ci a oublié qu’il devait demander une autorisation, sa responsabilité est engagée, et à double titre en fait. D’abord par l’art. 226-19 du Code pénal qui dispose :

« Est puni des mêmes peines [5 ans, 300.000€] le fait, hors les cas prévus par la loi, de mettre ou de conserver en mémoire informatisée des données à caractère personnel concernant des infractions, des condamnations ou des mesures de sûreté ».

Et ensuite, par l’article 226-16 du Code pénal qui risque également de trouver application, celui-ci sanctionnant que :

« Le fait, y compris par négligence, de procéder ou de faire procéder à des traitements de données à caractère personnel sans qu’aient été respectées les formalités préalables à leur mise en oeuvre prévues par la loi est puni de cinq ans d’emprisonnement et de 300 000 Euros d’amende »

Voilà autant de raisons de régulariser la situation !

La seconde conséquence est encore plus délicate à gérer, et tout aussi problématique, et tient à l’usage qui pourra être fait des données collectées par ces outils de prévention des attaques informatiques. En effet, tant que leur mise en œuvre n’a pas été opérée légalement (c’est-à-dire que l’autorisation n’a pas été acquise), il est très délicat de mentionner ces traces dans le cadre d’une procédure pénale – par exemple lors d »un dépôt de plainte suite à un piratage informatique – sans risquer également de mettre le responsable du traitement en défaut. Il est en effet difficile de se plaindre d’être victime d’une infraction pénale alors que soi-même l’on vient d’en commettre…

Conclusion : comment gérer la situation

En réalité, deux catégories de personnes sont concernées par cette problématique.

- Les premières sont les responsables de traitements qui mettent en œuvre des IDS. Ceux-ci doivent faire l’audit de l’ensemble des traitements réalisés et lancer une procédure de demande d’autorisation faisant apparaître clairement le traitement de données relatives à des infractions.

- Les secondes sont les concepteurs de produits de sécurité qui ont une obligation de conseil et d’information envers leurs clients. En effet, si ceux-ci ne voient pas leur responsabilité engagée par leurs anciens clients pour défaut de conseil, il leur appartiendra en urgence de les informer de la nécessité de mettre en place une procédure de demande d’autorisation à la CNIL.

Gageons qu’à l’avenir la CNIL proposera une autorisation unique qui permettra d’appréhender avec une plus grande simplicité l’ensemble de ces outils de sécurité dont on ne peut que souligner l’intérêt.