Voici un cas pratique intéressant : un projet d’automatisation de nos processus internes, basé sur le Cloud, qui utilise de l’intelligence artificielle, et que l’on a mené pour notre propre activité d’organisme de formation. Evidemment ce projet impliquant des données personnelles devait être mis en conformité au RGPD, nous avons donc utilisé notre logiciel RGPD pour mettre en place l’ensemble des process pour mener ce projet à bien !

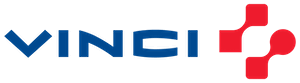

C’est donc l’occasion de faire un retour d’expérience pratique. Ce projet nous a permis d’automatiser l’essentiel des processus mis en oeuvre pour livrer nos formation RGPD à nos stagiaires, des emails de confirmation d’inscription, en passant par la convocation, la création de certificats de participation, de fiches de présence jusqu’à l’édition de la facture. Autant de tâches ardues que l’on a plus à faire et qui sont maintenant réalisées partiellement avec de l’intelligence artificielle !

De manière générale, la particularité d’une mise conformité RGPD est que ce type de projet doit systématiquement être mené sous trois angles imbriqués :

- l’angle business (comment livrer plus de valeur à nos clients et les aider à avancer plus efficacement dans leur conformité RGPD ou celle de leurs propres clients)

- l’angle métier & IT (ici : quels sont les processus que l’on va automatiser, et comment on choisit de le faire techniquement - et quels sont les implications sur les données personnelles)

- l’angle juridique, de pure conformité RGPD : quelles sont les contraintes que le projet va impliquer

Le contexte du projet

Rappelons les objectifs projet avant d’entrer dans le détail de la conformité RGPD.

Les objectifs principaux

Commençons par clarifier les objectifs initiaux de notre projet, qui étaient d’automatiser autant que possible les processus de gestion des inscriptions à nos formations. En particulier :

- Eliminer les tâches administratives qui ne présentent aucune valeur ajoutée (ex : créer une fiche de présence nominative pour un participant)

- Standardiser et éliminer les risques d’erreur

- Mettre en place des indicateurs de performance pour l’entreprise

- Permettre à l’entreprise de se développer

Et cela, en étant 100% conforme au RGPD - considérant que notre métier est avant tout la formation RGPD, il aurait été difficile de faire de la gestion de risque sur ces aspects.

En outre, au-delà de la conformité RGPD, il était important d’assurer une conformité à la règlementation spécifique des organismes de formation (qui imposent des contraintes telles que la délivrance de certificats et d’évaluation des stagiaires…).

Le détail des processus qui ont été automatisés

Voici en résumé les process qui ont été automatisés impliquant des traitements de données personnelles (voir la vidéo pour une explication détaillé de ces process - en orange sont indiqués les sous-process qui utilisent de l’IA) :

Une première question essentielle : développement interne ou externe ?

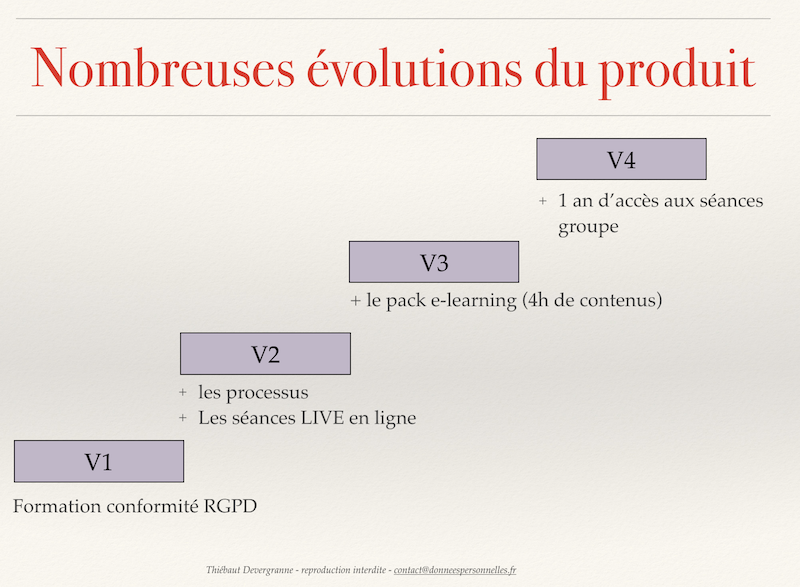

Une question qui a un impact significatif en termes de risques RGPD dans ce type de projet est de déterminer si l’on doit recourir à un logiciel interne ou à un logiciel externe (fournit par un éditeur logiciel spécialisé).

Cette question a un fort impact côté RGPD au regard de l’article 28 du règlement qui impose de nombreuses conditions aux sous-traitants qui interviennent sur des données personnelles (ce qui est le cas d’éditeurs de logiciel en mode Saas).

Parmi ces conditions, une essentielle est que l’éditeur présente les garanties suffisantes pour assurer le respect du RGPD. Or en pratique, il est encore trop rare que les petits éditeurs aient vraiment fait des efforts de conformité (il existe heureusement des exceptions et nous avons de nombreux éditeurs qui assistent à nos formations - justement pour éviter de perdre leurs clients), mais il n’est pas simple de trouver des éditeur vraiment sérieux de ce côté.

En outre, si l’on regarde les décisions de sanction de la CNIL depuis l’entrée en vigueur du règlement, de nombreuses condamnations ont été prononcées en raison de sous-traitants informatiques défaillants. Donc c’est un point sur lequel il est important de s’arrêter.

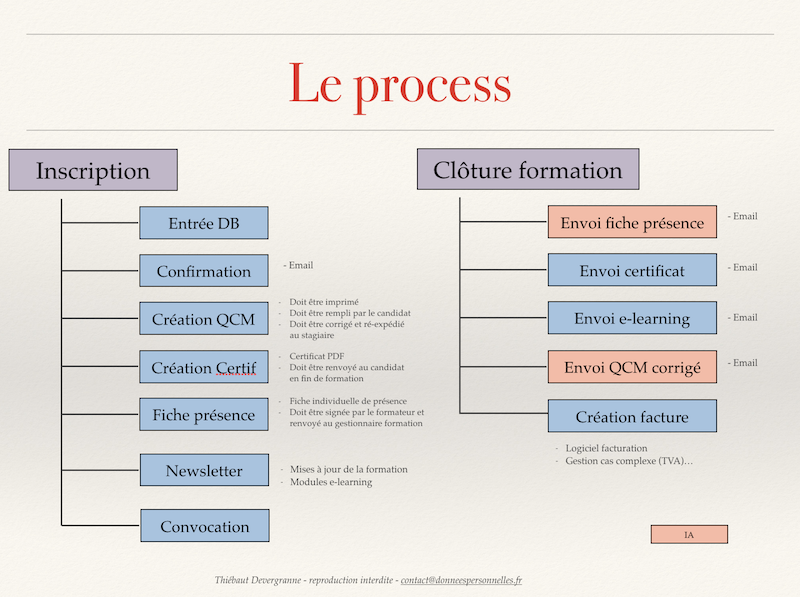

Au-delà du RGPD, la question a également un impact fort en termes de coûts. Dans notre cas, le produit de formation RGPD a considérablement évolué au fur et à mesure du temps, et nous assurons que l’essentiel de nos clients puissent bénéficier de chaque itération du produit.

Voici un exemple :

Une des contraintes de ce projet par exemple était que les clients qui ont acheté la V1, puissent disposer de la V2, V3 et de la V4. Or en termes de coûts si nous avions choisi un éditeur de logiciel Saas nous aurions dû payer un forfait par utilisateur par mois, donc dans le temps, cela aurait conduit à une augmentation des coûts (alors que l’on cherche justement l’inverse en termes business !).

Pour pouvoir offrir le meilleur service à nos client, et au regard des contraintes imposées par le RGPD il était plus simple de choisir un développement interne (nos coûts de développements et de conformité RGPD sont réduits en raison de notre savoir-faire interne).

Dans tous les cas, si vous menez un projet de ce type, attention à l’article 28 qui est complexe : peu de prestataires sont vraiment en mesure de répondre à l’ensemble de ses conditions…

Le choix du prestataire Cloud (conforme au RGPD)

Le choix d’un prestataire Cloud s’est porté sur Amazon Web Services (AWS) pour la diversité des outils mis à disposition, sa compétence très forte en matière de sécurité informatique et pour son haut niveau de respect du RGPD.

Si vous analysez l’ensemble des conditions imposées par l’article 28 et que vous analysez le contrat d’AWS vous verrez que chacune des conditions contractuelles sont parfaitement respectées ; en outre leurs contrats sont extrêmement lisibles. Cela n’est pas le cas des contrats Google malheureusement (ce qui engendre des frais supplémentaires d’analyse juridique).

Voici un exemple concernant le contrat d’AWS, en utilisant notre check-list de conformité pour les contrats sous-traitants, nous avons constaté que toutes les conditions étaient bien remplies :

Une fois ces éléments projets définis, nous pouvons maintenant entrer dans la conformité RGPD projet et en particulier voir 3 points intéressant :

- La base légale

- Les délai de conservation des données (comment les déterminer, et comment automatiser)

- La sécurité informatique (l’étude de risque, et quelques exemples de mesures pratiques de sécurité que nous avons mis en oeuvre pour protéger le traitement)

Note : on ne voit ici que 3 points de focus, pas l’ensemble du process de conformité qui prendrait beaucoup plus de temps à traiter dans son intégralité

La mise conformité RGPD du traitement

On commence d’abord par clarifier la base légale, car celle-ci va avoir un impact important sur les délais de conservation des données.

1. Clarifier la base légale

Si vous suivez nos actualités vous savez que lorsqu’une organisation traite des données personnelles, elle doit s’assurer d’avoir une base légale. Le consentement est la base légale la plus connue (et également la plus mal utilisée), mais ce n’est pas la seule, il en existe 6 au total.

Il est essentiel de fixer sa base légale en premier car c’est elle qui va définir les délais pendant lesquels les données personnelles pourront être conservées (et les délais aux termes desquels elles devront être détruites !).

Pour aller à l’essentiel, il y a généralement 3 bases légales que l’on utilise :

- la personne concernée a consenti au traitement de ses données à caractère personnel pour une ou plusieurs finalités spécifiques

- le traitement est nécessaire à l’exécution d’un contrat auquel la personne concernée est partie ou à l’exécution de mesures précontractuelles prises à la demande de celle-ci

- le traitement est nécessaire au respect d’une obligation légale à laquelle le responsable du traitement est soumis (…)

Ici dans notre cas précis nous avons une base légale mixte qui repose sur une obligation légale (la règlementation en matière d’organisme de formation impose de traiter et conserver des données d’évaluation des stagiaires notamment pendant certaines périodes), ainsi évidemment que le contrat (mais cela renvoie à une obligation légale - en raison de la prescription commerciale par exemple - ou des obligations fiscales en matière de TVA par exemple).

Dans tous les cas il est impératif d’éviter le consentement (car le consentement peut être retiré à tout moment, rendant ainsi le traitement des données illégal…), voir ma vidéo à ce sujet pour plus d’explications :

2. Assurer la conformité des délais de conservation des données

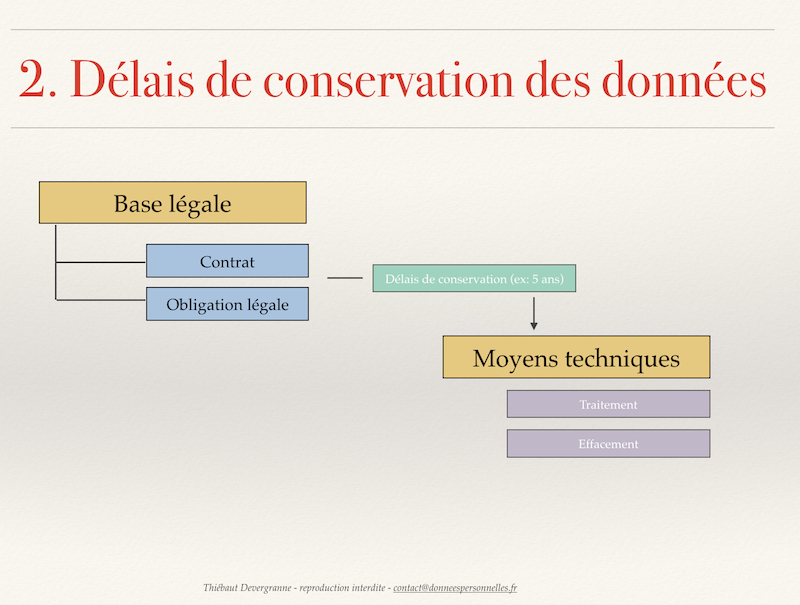

Une fois ces éléments clarifiés, il est ensuite possible de déterminer précisément nos délais de conservation des données.

Voici schématiquement le processus qu’il faut suivre :

Une fois les délais définis (ici : la prescription commerciale ou toute obligation légale imposant un délai plus long) on peut ensuite travailler sur l’implémentation technique pour s’assurer de conserver les données pendant ces délais (et éviter tout risque de destruction des données avant !). Et, au terme de ce délai, de s’assurer de procéder à l’effacement de ces données.

Du point de vue business, d’autres impératifs entrent également en ligne de compte comme une maîtrise des coûts, ainsi qu’en termes de sécurité, limiter l’accès aux données après un certain délai.

Choix de Aws S3 pour le stockage des données

Afin d’assurer un stockage sécurisé des données pendant les délais indiqués, notre choix s’est porté vers Amazon s3 qui est le service de stockage le plus utilisé au monde et qui présente des avantages importants : « Prévu pour fournir une durabilité de 99,999999999 % des objets sur une année donnée. Ce niveau de durabilité correspond à une perte moyenne annuelle prévue de 0,000000001 % des objets. Par exemple, si vous stockez 10 000 000 objets avec Amazon S3, vous pouvez vous attendre à perdre en moyenne un objet unique une fois tous les 10 000 ans. De plus, Amazon S3 Standard, S3 Standard – Accès peu fréquent et S3 Glacier sont tous conçus pour prendre en charge des données en cas de perte d’une zone de disponibilité S3 complète »

Ainsi par défaut Amazon S3 permet un stockage redondant sur plusieurs supports, dans un minimum de trois zones de disponibilité au sein d’une région Amazon S3.

Nous avons en outre mis en place des mesures supplémentaires de sécurité telles que :

- le versionning des objets - limite les risques de suppression de données par erreur

- la réplication des données sur plusieurs régions ainsi qu’un backup sécurisé sur un compte secondaire totalement isolé du compte depuis lequel est opéré le traitement.

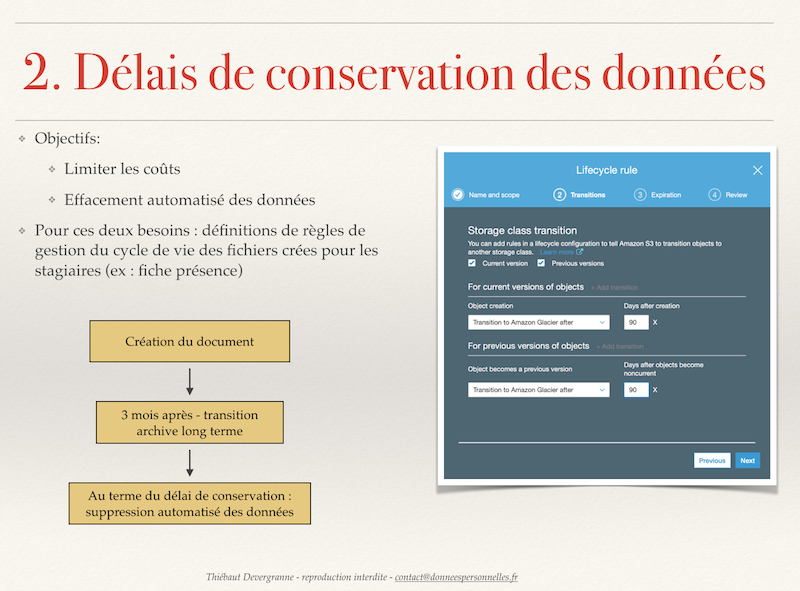

Automatisation de l’effacement des données

L’avantage de S3 est également qu’il est possible de définir précisément une durée de vie des fichiers qui y sont stockés (le cycle de vie des données).

Ainsi nous avons pu mettre en place une politique de transition des données vers du stockage long terme (et peu cher) après 90 jours, ainsi qu’une politique d’effacement des données automatisé au terme des délais de conservation.

Voici par exemple comment définir une politique de transition des données crées vers un archivage long terme :

Cela est relativement simple à mettre en oeuvre et prend peu de temps.

Les résultats (!)

Le résultat opérationnel est assez exceptionnel, puisque nos coûts de stockage sont de l’ordre de 20 centimes… par an (!) - et je précise que ces coûts sont pour l’ensemble des données de nos stagiaires ! Difficile de faire mieux…

3. Assurer un haut niveau de sécurité aux données personnelles

La sécurité informatique est un point qui doit inviter une attention particulière lors de la mise en oeuvre d’un traitement de données personnelles.

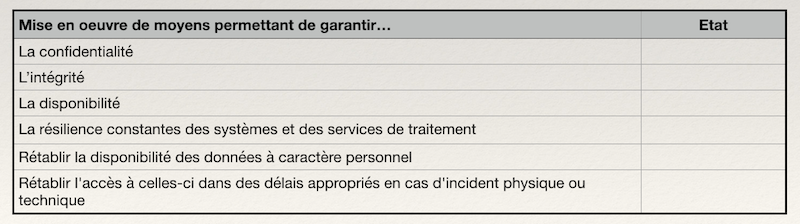

En cela, le RGPD impose plusieurs obligations de sécurité : une première obligation générale qui incombe au responsable de traitement, de mettre en oeuvre les mesures de sécurité adéquates pour protéger les données personnelles des risques qu’impliquent leur traitement : « le responsable du traitement (…) met en œuvre les mesures techniques et organisationnelles appropriées afin de garantir un niveau de sécurité adapté au risque »

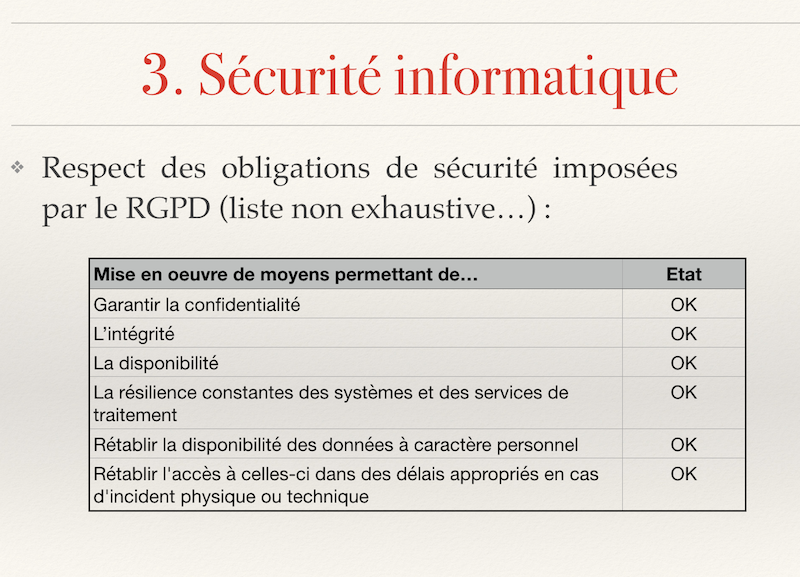

Et au-delà le RGPD impose également une série de mesures de sécurité spécifiques telles que : « des moyens permettant de garantir la confidentialité, l’intégrité, la disponibilité et la résilience constantes des systèmes et des services de traitement des moyens permettant de rétablir la disponibilité des données à caractère personnel et l’accès à celles-ci dans des délais appropriés en cas d’incident physique ou technique »

En partant de ces obligations, on peut créer une checklist process qui nous permette de disposer d’un outil opérationnel pour vérifier que les mesures adéquates ont bien été implémentés en pratique :

Mener une étude de risques

La première étape par laquelle il est essentiel de passer est de mener une étude de risques. En effet, il n’est pas possible de mettre en place des mesures de sécurité adéquates aux risques, sans mesurer ces risques précisément.

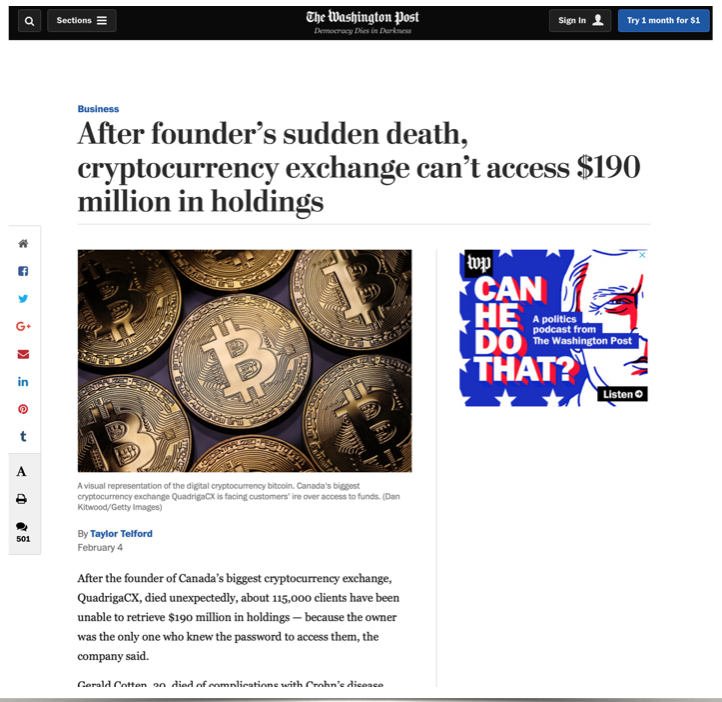

Et on peut avoir d’importantes surprises à cet effet ! Sans entrer dans les détails de notre étude, un des risque majeurs que l’on a identifié pour ce traitement est le fait d’oublier de payer le prestataire de Cloud ! Ce qui pourrait conduire à une destruction totale de l’ensemble des données. Ce type de risque a été illustré récemment par le CEO d’une startup qui est décédé abruptement des suites d’un accident, et qui a emporté avec lui la combinaison numérique du coffre de l’entreprise (190 millions de dollars)

Il est donc important de réfléchir aux risques de manière globale et mettre en oeuvre des mesures adéquates de sécurité.

Mettre en place des mesures de sécurité pour pallier à ces risques

Une fois que l’on a une bonne visibilité sur les risques, il convient alors de mettre en oeuvre les mesures de sécurité adéquates.

Parmi les mesures de sécurité importantes à mettre en oeuvre, et qui sont assez fréquentes :

- le chiffrement de bout en bout à toutes les étapes de la transmissions des données personnelles

- le stockage chiffré des données au repos sur l’ensemble des supports

- l’authentification multi-facteur

- un backup sécurisé

Il est aujourd’hui également simple de recourir à une authentification multi-facteur a des coûts très raisonnables, voir même totalement gratuitement :

Créer un système de sauvegarde vraiment sécurisé est un peu plus complexe d’un point de vue technique sur AWS, car il impose de mettre en place un système multi-comptes (le compte de backup a un droit de lecture seul sur le compte de production, et le compte de production n’a pas d’accès vers le compte de backup).

Toutefois ce travail permet de renforcer très sérieusement la sécurité du système de sauvegarde qui doit être ensuite automatisé (sauvegarde automatisée tous les jours par exemple).

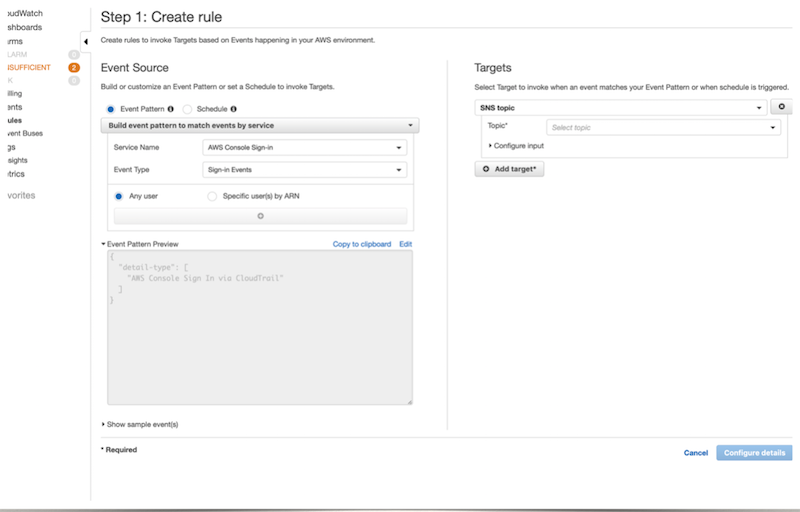

On peut également mettre en place des alertes SMS à chaque login sur ce compte de sorte que l’équipe sécurité soit informée de tout accès aux données en temps réel, ce qui est une bonne pratique qui est simple à mettre en place avec CloudWatch :

L’accès au compte doit également être protégé par des mesures de sécurité telles que limiter le nombre de personnes ayant accès aux sauvegardes, limiter l’accès à une plage d’adresse IP spécifique, à certains horaires uniquement (et avec mots de passe sécurisés évidemment).

Une fois ces mesures en place, on peut ensuite valider notre check-list :

Conclusion

Mettre en conformité un traitement de données personnelles est toujours un challenge qui doit être analysé sous trois angles : business, IT/métier, et juridique. C’est ce qui fait l’intérêt de la conformité RGPD est qu’il est important de construire des solutions pratiques et opérationnelles qui s’inscrivent dans ces logiques (et ne pas prendre un seul angle uniquement - comme l’angle SSI, ou l’angle juridique).

Si vous ne l’avez pas déjà fait jetez un oeil à notre formation RGPD, si c’est un sujet pour vous, le produit est excellent et il vous aidera à déployer des process de conformité pour obtenir des résultats opérationnels et pratiques !